Amazon CloudFront デフォルトルートオブジェクトの設定手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、「どうやって直すのか?」 という具体的な修復手順(コンソール、AWS CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、デフォルトのルートオブジェクトが設定されていないAmazon CloudFront ディストリビューションについて解説します。

ポリシーの説明

CloudFront の Security Hub コントロール – AWS Security Hub

このコントロールは、Amazon CloudFront ディストリビューションがデフォルトのルートオブジェクトである特定のオブジェクトを返すように設定されているかどうかをチェックします。CloudFront ディストリビューションにデフォルトのルートオブジェクトが設定されていない場合、コントロールは失敗します。

このポリシーは、CloudFrontディストリビューションにおいて、デフォルトルートオブジェクトが設定されていることを求めています。デフォルトルートオブジェクトを設定することで、ユーザーがディストリビューションのルートURL (http://example.com/ など) にアクセスした際に表示されるデフォルトのファイル (例: index.html) を指定できます。設定されていない場合、意図しないファイルリスト (S3オリジンの場合など) が表示されたり、エラーページが表示されたりする可能性があります。

修復方法

AWSコンソールでの修正手順

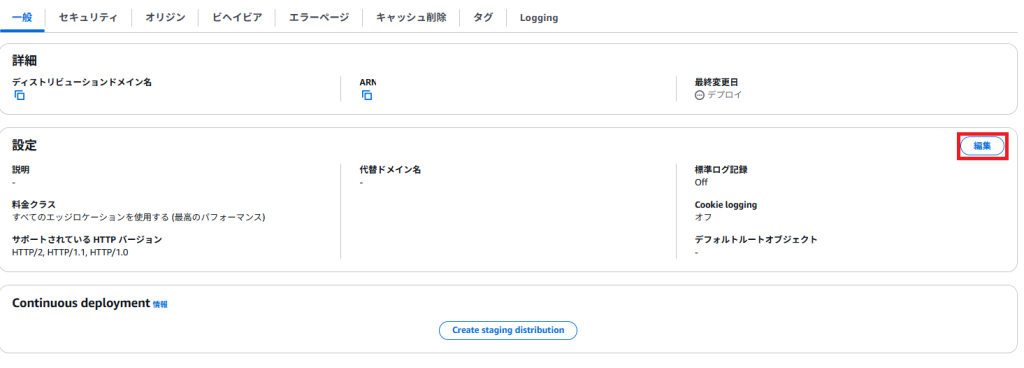

- AWS マネジメントコンソールで CloudFront サービスに移動します。

- 対象のディストリビューションIDを選択します。

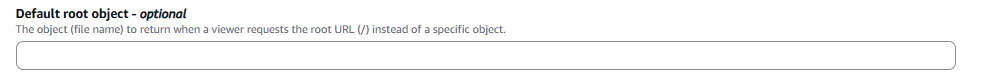

3. 「デフォルトルートオブジェクト」 (Default root object) の欄に、ルートディレクトリへのリクエスト時に表示させたいファイル名 (例: index.html, default.html など) を入力します。

4. 設定完了後、「変更を保存」をクリックする

Terraformでの修復手順

Terraformを使用してCloudFrontディストリビューションを管理している場合、該当する aws_cloudfront_distribution リソース定義に default_root_object 属性を追加または設定します。

以下は、aws_cloudfront_distribution リソース定義内で default_root_object を設定する箇所を示す設定例です。ご自身の既存のコードに合わせて修正してください。

# AWS プロバイダーの設定

provider "aws" {

region = "ap-northeast-1" # 適切なリージョンに変更してください

}

# 既存のCloudFrontディストリビューションのデータソース

data "aws_cloudfront_distribution" "existing" {

id = "xxxxxxxxx" # 既存のディストリビューションIDを指定

}

# CloudFrontディストリビューションのリソース

resource "aws_cloudfront_distribution" "updated" {

enabled = true

is_ipv6_enabled = true

comment = "Updated distribution with default root object"

default_root_object = "index.html" # デフォルトのルートオブジェクトを設定

# オリジン設定

origin {

domain_name = data.aws_cloudfront_distribution.existing.domain_name

origin_id = data.aws_cloudfront_distribution.existing.id

custom_origin_config {

http_port = 80

https_port = 443

origin_protocol_policy = "https-only"

origin_ssl_protocols = ["TLSv1.2"]

}

}

# デフォルトキャッシュ動作

default_cache_behavior {

allowed_methods = ["DELETE", "GET", "HEAD", "OPTIONS", "PATCH", "POST", "PUT"]

cached_methods = ["GET", "HEAD"]

target_origin_id = data.aws_cloudfront_distribution.existing.id

forwarded_values {

query_string = false

cookies {

forward = "none"

}

}

viewer_protocol_policy = "redirect-to-https"

min_ttl = 0

default_ttl = 3600

max_ttl = 86400

}

# 地理的制限

restrictions {

geo_restriction {

restriction_type = "none"

}

}

# ビューワー証明書

viewer_certificate {

cloudfront_default_certificate = true

}

# エイリアス (必要な場合)

# aliases = ["example.com"]

# その他の設定

price_class = "PriceClass_100"

tags = {

Environment = "Production"

Project = "WebsiteHosting"

}

}

# 出力

output "distribution_id" {

value = aws_cloudfront_distribution.updated.id

}

output "domain_name" {

value = aws_cloudfront_distribution.updated.domain_name

}

ポイント:

default_root_object属性に、ユーザーがディストリビューションのルートURL(例:https://d111111abcdef8.cloudfront.net/)にアクセスしたときに表示させたいファイルの名前(例:index.html)を指定します。- この設定は、

aws_cloudfront_distributionリソースのトップレベルの引数として記述します。

最後に

今回は、CloudFrontディストリビューションのデフォルトルートオブジェクト設定について解説しました。デフォルトルートオブジェクトを設定することで、ユーザーがディストリビューションのルートURLにアクセスした際に表示されるデフォルトのコンテンツを指定でき、意図しないコンテンツの表示を防ぐことができます。必ず設定し、ユーザーエクスペリエンスを向上させましょう。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。

運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。

最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。